Se han creado una serie de muestras maliciosas para el Subsistema de Windows para Linux (WSL) con el objetivo de comprometer las máquinas con Windows, destacando un método furtivo que permite a los operadores permanecer fuera del radar y frustrar la detección de los populares motores anti-malware.

El «oficio distintivo» marca la primera instancia en la que se ha encontrado a un actor de amenazas abusando de WSL para instalar cargas útiles posteriores.

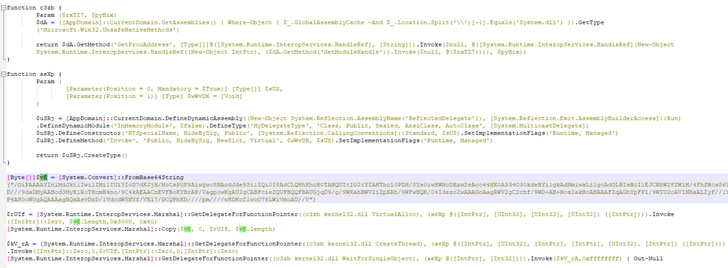

«Estos archivos actuaron como cargadores que ejecutaban una carga útil que estaba incrustada dentro de la muestra o recuperada de un servidor remoto y luego se inyectaban en un proceso en ejecución utilizando llamadas API de Windows», dijeron investigadores de Lumen Black Lotus Labs en un informe publicado el jueves.

El Subsistema de Windows para Linux, lanzado en agosto de 2016, es una capa de compatibilidad diseñada para ejecutar ejecutables binarios de Linux (en formato ELF) de forma nativa en la plataforma Windows sin la sobrecarga de una máquina virtual tradicional o una configuración de arranque dual.

Los primeros artefactos se remontan al 3 de mayo de 2021, con una serie de binarios de Linux cargados cada dos o tres semanas hasta el 22 de agosto de 2021. No solo las muestras se escriben en Python 3 y se convierten en un ejecutable ELF con PyInstaller, sino que los archivos también están orquestados para descargar shellcode desde un servidor de comando y control remoto y emplean PowerShell para llevar a cabo actividades de seguimiento en el host infectado.

Esta carga útil secundaria de «shellcode» se inyecta en un proceso de Windows en ejecución mediante llamadas a la API de Windows para lo que Lumen describió como «ejecución de archivos binarios de ELF a Windows», pero no antes de que la muestra intente terminar con los productos antivirus sospechosos y las herramientas de análisis que se ejecutan en la máquina. . Además, el uso de bibliotecas estándar de Python hace que algunas de las variantes sean interoperables tanto en Windows como en Linux.

«Hasta ahora, hemos identificado un número limitado de muestras con una sola dirección IP públicamente enrutable, lo que indica que esta actividad tiene un alcance bastante limitado o potencialmente aún está en desarrollo», dijeron los investigadores. «A medida que las fronteras que alguna vez fueron distintas entre los sistemas operativos continúan volviéndose más nebulosas, los actores de amenazas aprovecharán las nuevas superficies de ataque».

Fuente: https://thehackernews.com/2021/09/new-malware-targets-windows-subsystem.html