Los cazadores de amenazas han arrojado luz sobre las tácticas, técnicas y procedimientos adoptados por un grupo de piratas informáticos de origen indio llamado Patchwork como parte de una campaña renovada que comenzó a fines de noviembre de 2021, dirigida a entidades e individuos del gobierno pakistaní con un enfoque de investigación en medicina molecular y ciencia biológica.

«Irónicamente, toda la información que recopilamos fue posible gracias a que el actor de amenazas se infectó con su propio [troyano de acceso remoto], lo que resultó en pulsaciones de teclas capturadas y capturas de pantalla de su propia computadora y máquinas virtuales», dijo el equipo de inteligencia de amenazas de Malwarebytes en un informe publicado . el viernes.

Las víctimas prominentes que se infiltraron con éxito incluyen el Ministerio de Defensa de Pakistán, la Universidad de Defensa Nacional de Islamabad, la Facultad de Biociencias de UVAS Lahore, el Centro Internacional de Ciencias Químicas y Biológicas (ICCBS), el Instituto de Investigación de Química HEJ y la Universidad Salim Habib ( SBU).

Se cree que ha estado activo desde 2015, Patchwork APT también es rastreado por la comunidad de ciberseguridad más amplia bajo los nombres Dropping Elephant, Chinastrats (Kaspersky), Quilted Tiger (CrowdStrike), Monsoon (Forcepoint), Zinc Emerson, TG-4410 (SecureWorks), y APT-C-09 (Qihoo 360).

El grupo de espionaje, conocido principalmente por atacar agencias diplomáticas y gubernamentales en Pakistán, China, grupos de expertos de EE. UU. y otros objetivos ubicados en el subcontinente indio a través de campañas de spear-phishing, recibe su nombre del hecho de que la mayor parte del código utilizado para su malware las herramientas se copiaron y pegaron de varias fuentes disponibles públicamente en la web.

«El código utilizado por este actor de amenazas está copiado y pegado de varios foros en línea, de una manera que nos recuerda a una colcha de retazos», señalaron los investigadores de la ahora desaparecida empresa de ciberseguridad israelí Cymmetria en sus hallazgos publicados en julio de 2016.

A lo largo de los años, las sucesivas operaciones encubiertas organizadas por el actor han intentado colocar y ejecutar QuasarRAT , así como un implante llamado BADNEWS que actúa como una puerta trasera para los atacantes, brindándoles un control total sobre la máquina víctima. En enero de 2021, también se observó que el grupo de amenazas explotaba una vulnerabilidad de ejecución remota de código en Microsoft Office ( CVE-2017-0261 ) para entregar cargas útiles en las máquinas de las víctimas.

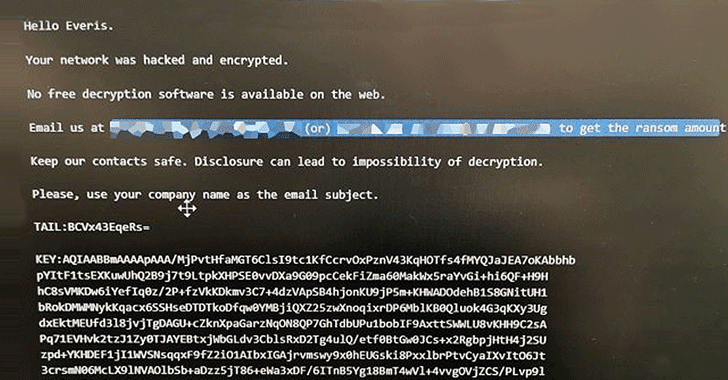

La última campaña no es diferente en el sentido de que el adversario atrae a los objetivos potenciales con documentos RTF que se hacen pasar por autoridades pakistaníes y que, en última instancia, actúan como conducto para implementar una nueva variante del troyano BADNEWS llamada Ragnatela, que significa «tela de araña» en italiano, lo que permite a los operadores ejecutar comandos arbitrarios, capturar pulsaciones de teclas y capturas de pantalla, enumerar y cargar archivos y descargar malware adicional.

Los nuevos señuelos, que pretenden ser de la Autoridad de Vivienda de Oficiales de Defensa de Pakistán ( DHA ) en Karachi, contienen un exploit para Microsoft Equation Editor que se activa para comprometer la computadora de la víctima y ejecutar la carga útil de Ragnatela.

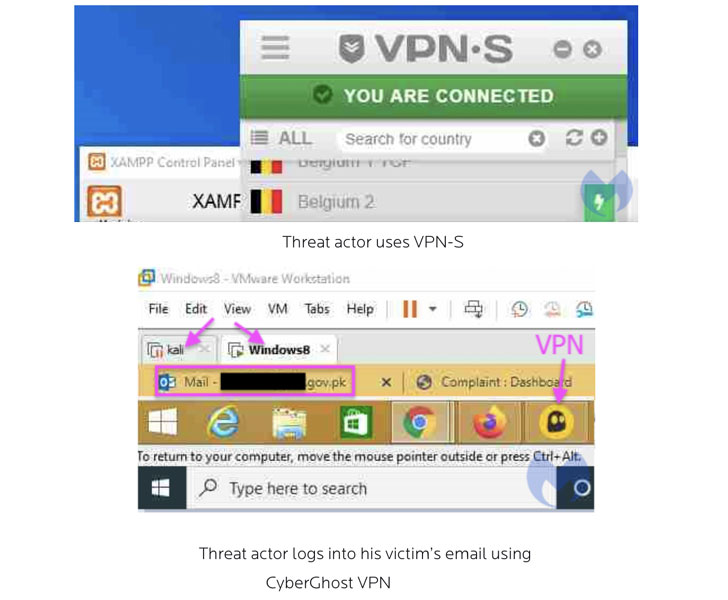

Pero en lo que es un caso de falla de OpSec, el actor de amenazas también terminó infectando su propia máquina de desarrollo con RAT, ya que Malwarebytes pudo desenmascarar varias de sus tácticas, incluido el uso de diseños de teclado duales (inglés e indio). como la adopción de máquinas virtuales y VPN como VPN Secure y CyberGhost para ocultar su dirección IP.

«Si bien continúan usando los mismos señuelos y RAT, el grupo ha mostrado interés en un nuevo tipo de objetivo», concluyeron los investigadores. «De hecho, esta es la primera vez que observamos a Patchwork apuntando a investigadores de medicina molecular y ciencias biológicas».

Fuente: https://thehackernews.com/2022/01/badnews-patchwork-apt-hackers-score-own.html