Se ha encontrado una nueva campaña de malware que utiliza señuelos con temática de coronavirus para atacar a los sectores del gobierno y la energía en Azerbaiyán con troyanos de acceso remoto (RAT) capaces de extraer documentos confidenciales, pulsaciones de teclas, contraseñas e incluso imágenes de la cámara web.

Los ataques dirigidos emplean documentos de Microsoft Word como cuentagotas para desplegar una RAT previamente desconocida basada en Python llamada «PoetRAT» debido a varias referencias a sonetos por el dramaturgo inglés William Shakespeare.

«El RAT tiene todas las características estándar de este tipo de malware, proporcionando un control total del sistema comprometido para la operación», dijo Cisco Talos en un análisis publicado la semana pasada.

Según los investigadores, el malware se dirige específicamente a los sistemas de control de supervisión y adquisición de datos (SCADA) en la industria energética, como los sistemas de turbinas eólicas, cuyas identidades se desconocen actualmente.

El desarrollo es el último de un aumento en los ataques cibernéticos que explotan los temores continuos de la pandemia de coronavirus como cebo para instalar malware, robar información y obtener ganancias.

Uso de señuelos temáticos COVID-19 como señuelo

La campaña funciona agregando PoetRAT a un documento de Word, que, cuando se abre, ejecuta una macro que extrae el malware y lo ejecuta.

El mecanismo de distribución exacto del documento de Word sigue sin estar claro, pero dado que los documentos están disponibles para descargar desde una URL simple, los investigadores sospechan que las víctimas están siendo engañadas para descargar la RAT a través de URL maliciosas o correos electrónicos de phishing.

Talos dijo que descubrió ese ataque en tres oleadas a partir de febrero, algunos de los cuales utilizaron documentos señuelo que afirman ser de agencias gubernamentales de Azerbaiyán y de la Organización de Investigación y Desarrollo de Defensa de India (DRDO), o aludiendo a COVID-19 en sus nombres de archivo («C19 .docx «) sin ningún contenido real.

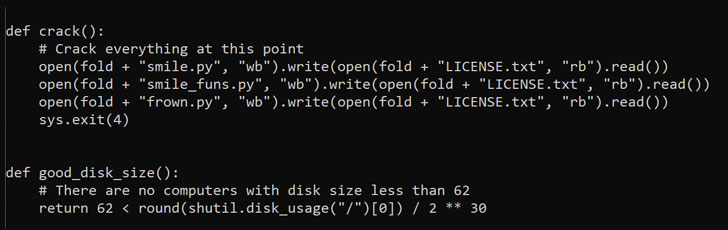

Independientemente del vector de ataque, la macro de Visual Basic Script en el documento escribe el malware en el disco como un archivo de archivo llamado «smile.zip», que consiste en un intérprete de Python y la propia RAT.

El script de Python también verifica el entorno donde se abre el documento para asegurarse de que no se encuentre en una caja de arena, basándose en el supuesto de que las cajas de arena tienen discos duros de menos de 62 GB. Si detecta un entorno de espacio aislado, se elimina del sistema.

Hacer modificaciones en el registro para ganar persistencia

En cuanto a la RAT, viene con dos scripts: un «frown.py» que se encarga de comunicarse con un servidor remoto de comando y control (C2) con un identificador de dispositivo único y un «smile.py» que maneja la ejecución de comandos C2 en la máquina comprometida.

Los comandos hacen posible que un atacante cargue archivos confidenciales, capture capturas de pantalla, finalice procesos del sistema, registre pulsaciones de teclas («Klog.exe») y robe contraseñas almacenadas en navegadores («Browdec.exe»).

Además de esto, el adversario detrás de la campaña también implementó herramientas de explotación adicionales, incluido «dog.exe», un malware basado en .NET que monitorea las rutas del disco duro y transmite automáticamente la información a través de una cuenta de correo electrónico o un FTP. Otra herramienta llamada «Bewmac» permite al atacante tomar el control de la cámara web de la víctima.

El malware gana persistencia al crear claves de registro para ejecutar el script de Python e incluso puede realizar modificaciones en el registro para evitar la verificación de evasión de sandbox antes mencionada, posiblemente para evitar volver a verificar el mismo entorno nuevamente.

«El actor monitoreó directorios específicos, señalando que querían filtrar cierta información sobre las víctimas», concluyeron los investigadores de Talos.

«El atacante no solo quería información específica obtenida de las víctimas, sino también un caché completo de información relacionada con su víctima. Al utilizar Python y otras herramientas basadas en Python durante su campaña, el actor pudo haber evitado la detección mediante herramientas tradicionales que incluyeron Python en la lista blanca. y técnicas de ejecución de Python «.

Fuente: https://thehackernews.com/2020/04/coronavirus-scada-malware.html