Los investigadores han descubierto un nuevo medio para apuntar a dispositivos controlados por voz mediante la propagación de ondas ultrasónicas a través de materiales sólidos para interactuar y comprometerlos mediante comandos de voz inaudibles sin el conocimiento de las víctimas.

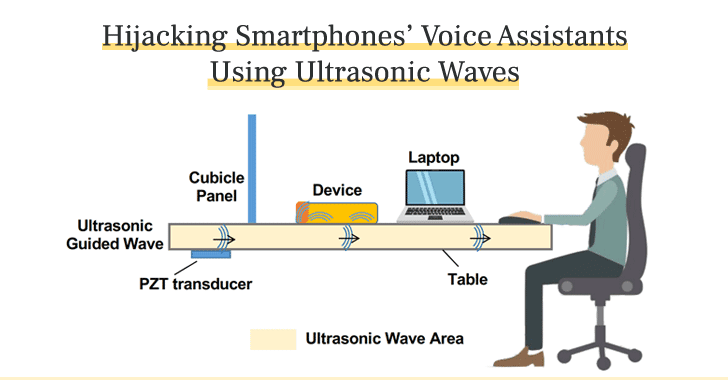

Llamado » SurfingAttack » , el ataque aprovecha las propiedades únicas de la transmisión acústica en materiales sólidos, como tablas, para «permitir múltiples rondas de interacciones entre el dispositivo controlado por voz y el atacante a una distancia más larga y sin la necesidad de estar en línea -en vista.»

Al hacerlo, es posible que un atacante interactúe con los dispositivos utilizando los asistentes de voz, secuestrar códigos de autenticación de dos factores SMS e incluso realizar llamadas fraudulentas, señalaron los investigadores en el documento, controlando así el dispositivo de la víctima de manera discreta.

La investigación fue publicada por un grupo de académicos de la Universidad Estatal de Michigan, la Universidad de Washington en St. Louis, la Academia de Ciencias de China y la Universidad de Nebraska-Lincoin.

Los resultados se presentaron en el Simposio de Seguridad del Sistema Distribuido de Red (NDSS) el 24 de febrero en San Diego.

¿Cómo funciona el SurfingAttack?

Los micrófonos MEMS , que son estándar en la mayoría de los dispositivos controlados por asistente de voz, contienen una pequeña placa incorporada llamada diafragma, que cuando se golpea con sonido u ondas de luz, se traduce en una señal eléctrica que luego se decodifica en los comandos reales.

El nuevo ataque explota la naturaleza no lineal de los circuitos de micrófono MEMS para transmitir señales ultrasónicas maliciosas, ondas de sonido de alta frecuencia que son inaudibles para el oído humano, utilizando un transductor piezoeléctrico de $ 5 que está conectado a la superficie de una mesa. Además, los ataques pueden ejecutarse desde 30 pies.

Para ocultar el ataque de la víctima, los investigadores emitieron una onda ultrasónica guiada para ajustar el volumen del dispositivo lo suficientemente bajo como para que las respuestas de voz no se noten, mientras que aún pueden grabar las respuestas de voz del asistente a través de un dispositivo de tapping oculto más cerca al dispositivo de la víctima debajo de la mesa.

Una vez configurado, un intruso no solo puede activar los asistentes de voz (por ejemplo, usando «OK Google» o «Hey Siri» como palabras de activación), sino también generar comandos de ataque (por ejemplo, «leer mis mensajes» o «llamar a Sam con el altavoz» «) utilizando sistemas de texto a voz (TTS), todos los cuales se transmiten en forma de señales de ondas guiadas por ultrasonidos que pueden propagarse a lo largo de la mesa para controlar los dispositivos.

SurfingAttack se probó con una variedad de dispositivos que utilizan asistentes de voz, como Google Pixel, Apple iPhone, Samsung Galaxy S9 y Xiaomi Mi 8, y se descubrió que cada uno de ellos era vulnerable a los ataques de ondas ultrasónicas. También se descubrió que funciona a pesar de usar diferentes superficies de mesa (p. Ej., Metal, vidrio, madera) y configuraciones telefónicas.

Sin embargo, los experimentos vienen con dos casos de falla, incluidos Huawei Mate 9 y Samsung Galaxy Note 10+, el primero de los cuales se vuelve vulnerable al instalar LineageOS. Observando que los sonidos grabados de los comandos de ultrasonido del Galaxy Note 10+ eran muy débiles, los investigadores atribuyeron la falla «a las estructuras y materiales del cuerpo del teléfono».

En lo que es un gran consuelo, los altavoces inteligentes de Amazon y Google, Amazon Echo y Google Home, no se vieron afectados por este ataque.

Ataques basados en la voz en aumento

Si bien hasta el momento no hay indicios de que haya sido explotado maliciosamente en la naturaleza, esta no es la primera vez que se descubren ataques de inyección de este tipo.

De hecho, la investigación se basa en una serie reciente de estudios ( BackDoor , LipRead y DolphinAttack ) que muestra que es posible explotar la no linealidad en los micrófonos para entregar comandos inaudibles al sistema a través de señales de ultrasonido.

Además, un estudio realizado por investigadores de la Universidad de Electrocomunicación con sede en Tokio y la Universidad de Michigan descubrió a finales de año una serie de ataques, llamados Comandos de luz , que emplearon láseres para inyectar comandos inaudibles en teléfonos inteligentes y altavoces, y provocarlos subrepticiamente. desbloquee puertas, compre en sitios web de comercio electrónico e incluso inicie vehículos.

Si bien este ataque requirió que el rayo láser estuviera en línea directa con el dispositivo objetivo en cuestión, las capacidades únicas de propagación de SurfingAttack eliminan esta necesidad, permitiendo así que un atacante potencial interactúe de forma remota con un dispositivo activado por voz y ejecute comandos no autorizados para acceder a dispositivos sensibles información sin el conocimiento de la víctima.

En todo caso, la última investigación presenta un nuevo vector de ataque que requeriría que los fabricantes de dispositivos erigieran nuevas defensas de seguridad y salvaguarden los dispositivos de los ataques basados en la voz que se están convirtiendo cada vez más en un punto de entrada para todo hogar inteligente.

Fuente: https://thehackernews.com/2020/03/voice-assistants-ultrasonic-waves.html