Un actor emergente de la amenaza fuera de China ha sido rastreado hasta una nueva campaña de piratería dirigida a agencias gubernamentales en India y residentes de Hong Kong con la intención de robar información confidencial, reveló la firma de ciberseguridad Malwarebytes en el último informe compartido con The Hacker News.

Los ataques se observaron durante la primera semana de julio, coincidiendo con la aprobación de la controvertida ley de seguridad en Hong Kong y la prohibición de la India de 59 aplicaciones hechas en China por cuestiones de privacidad, semanas después de una violenta escaramuza a lo largo de la frontera entre Indochina.

Al atribuir el ataque con «confianza moderada» a un nuevo grupo APT chino, Malwarebytes dijo que pudieron rastrear sus actividades basándose en los «intentos únicos de phishing» diseñados para comprometer objetivos en India y Hong Kong.

Los operadores del grupo APT han aprovechado al menos tres Tácticas, Técnicas y Procedimientos (TTP) diferentes, utilizando correos electrónicos de phishing para eliminar variantes del malware Cobalt Strike y MgBot, y aplicaciones falsas de Android para recopilar registros de llamadas, contactos y SMS mensajes

«Los señuelos utilizados en esta campaña indican que el actor de la amenaza puede estar apuntando al gobierno indio y a las personas en Hong Kong, o al menos a quienes están en contra de la nueva ley de seguridad emitida por China», dijo la firma.

Uso de Spear-Phishing para instalar malware de MgBot

La primera variante, observada el 2 de julio, alertó a los destinatarios con el dominio «gov.in» indicando que algunas de sus direcciones de correo electrónico se habían filtrado y que deben completar un control de seguridad antes del 5 de julio.

Los correos electrónicos se adjuntan con un mensaje «Seguridad de correo check.docx «supuestamente del Centro de Seguridad de la Información del Gobierno de la India. Al abrirlo, emplea la inyección de plantilla para descargar una plantilla remota y ejecutar una variante muy ofuscada de Cobalt Strike .

Pero un día después del ataque antes mencionado, los operadores cambiaron la carga maliciosa Cobalt Strike por una versión actualizada del malware MgBot.

Y en la tercera versión que se vio en la naturaleza el 5 de julio, los investigadores observaron la APT utilizando un documento incrustado completamente diferente con una declaración sobre Hong Kong del primer ministro del Reino Unido, Boris Johnson, que supuestamente prometía admitir tres millones de hongkoneses en el país.

Los comandos maliciosos para descargar y soltar el cargador, que están codificados dentro de los documentos, se ejecutan utilizando el protocolo de intercambio dinámico de datos ( DDE ), un sistema de comunicación entre procesos que permite que los datos se comuniquen o compartan entre aplicaciones de Windows.

Una RATA con varias capacidades

El cargador eliminado («ff.exe») se hace pasar por una herramienta Realtek Audio Manager y contiene cuatro recursos integrados, dos de los cuales están escritos en chino simplificado.

Esto, junto con el uso de DDE y la inyección de plantillas, sugiere que la campaña podría ser obra de un actor de amenazas con sede en China, dada la historia previa de ataques que aprovecharon los mismos TTP.

Posteriormente, el cargador aumenta sus privilegios a través de un bypass CMSTP antes de instalar la carga útil final, al tiempo que toma medidas para evitar la detección por parte de los depuradores y el software de seguridad.

Para frustrar el análisis estático, «el código se auto modifica, lo que significa que altera sus secciones de código durante el tiempo de ejecución», dijeron los investigadores.

«Utiliza las llamadas API ‘GetTickCount’ y ‘QueryPerformanceCounter’ para detectar el entorno del depurador. Para detectar si se está ejecutando en un entorno virtual, utiliza instrucciones de detección anti-vm como ‘sldt’ y ‘cpid’ que pueden proporcionar información sobre el procesador y también comprueba los puertos Vmware IO (VMXH) «.

En última instancia, es este ejecutable de malware final («pMsrvd.dll») el que se utiliza para realizar las actividades maliciosas, lo que se hace pasar por una «Aplicación de escritorio de equipo de video».

El troyano de administración remota incluido (RAT) no solo es capaz de establecer una conexión con un servidor de comando y control remoto (C2) ubicado en Hong Kong, sino que también tiene la capacidad de capturar pulsaciones de teclas, capturas de pantalla y administrar archivos y procesos.

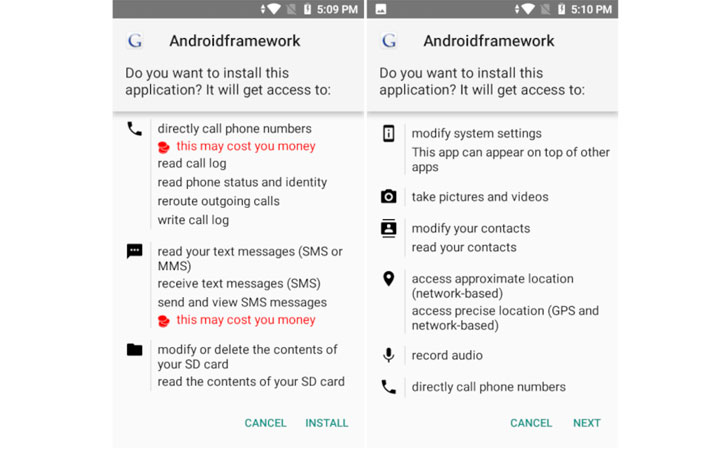

Además, los investigadores también encontraron varias aplicaciones maliciosas de Android como parte del conjunto de herramientas del grupo que viene equipado con características RAT, como grabación de audio y pantalla y funciones para triangular la ubicación de un teléfono y filtrar contactos, registros de llamadas, SMS e historial web.

Curiosamente, parece que este nuevo grupo APT de China ha estado activo al menos desde 2014, con sus TTP vinculados a al menos tres ataques diferentes en 2014 , 2018 y marzo de 2020. En todas sus campañas, el actor utilizó una variante de MgBot para cumplir sus objetivos.

Fuente: https://thehackernews.com/2020/07/chinese-hackers-hong-kong-india.html